Laatste whitepapers

Bescherm uw organisatie tegen ransomware

Krijg een glimp van de criminele spelers die opereren binnen de ondergrondse ransomware -economie. We...

Realtime cloudbeveiliging leveren zonder de prestaties af te ruilen

Er is een langdurige afweging geweest tussen beveiliging en prestaties, en beveiliging krijgt vaak het...

Inzichten voor Sase Success

5 belangrijke overwegingen om in gedachten te houden Aangezien digitale transformatie organisaties ertoe...

NERC CIP Best Practices: de Tripwire -aanpak

Industriële exploitanten verplicht aan de Noord -Amerikaanse elektrische betrouwbaarheid Corporation...

Waarom beveiliging een op applicatie gerichte lens nodig heeft

Een applicatie-centrische weergave van beveiliging moet gebaseerd zijn op vier kritieke beveiligingsmogelijkheden....

Hoe u een uitgebreide Devsecops -oplossing inzet

Het beveiligen van DevOps is een complexe onderneming. DevOps -tools groeien en veranderen in een snel...

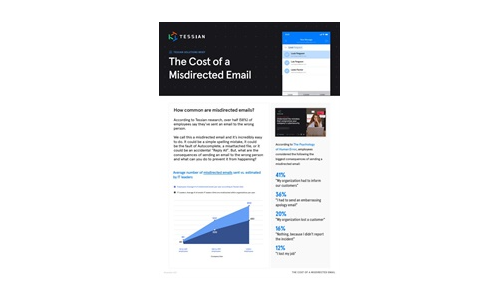

Wat zijn de kosten van een verkeerd gerichte e -mail?

Het gemiddelde aantal verkeerd gerichte e -mails is bijna altijd hoger dan de leiders van het IT -leiders,...

Voor digitale soevereiniteit en transparantie in de cloud

Gedeeld gebruik van infrastructuur bespaart niet alleen middelen, maar stelt bedrijven ook in staat om...

Lessen uit Revil's Return

Ransomware is niet zomaar een modewoord. Het is een zeer reële bedreiging voor bedrijven en onderwijsinstellingen...

Zes tekenen dat uw e -mailgateway mogelijk moet worden vervangen

Veel organisaties geven veel te veel geld uit aan het licentiëren van de hun e -mailspam en malware...

Meld u aan voor Cyber Security Tech Publish Hub

Als abonnee ontvangt u waarschuwingen en gratis toegang tot onze voortdurend bijgewerkte bibliotheek met whitepapers, analistenrapporten, casestudy’s, webseminars en oplossingsrapporten.